iOS逆向与安全

2017-09-20 » iOS性能优化iOS逆向

1.class-dump解密

class dump 是一个用于检查保存在 Mach-O 文件中的 objective-c 运行时信息的工具,攻防中最常用、实用的命令行工具。我们用它来还原砸包后的文件。你可以通过 class dump :查看闭源的应用、frameworks、bundles。

class-dump的安装

下载好后,双击dmg文件,将其中的 class-dump 文件放到/usr/bin 目录下,然后就可以在命令行中使用了。

但是 mac os 10.11以后没法获取/usr/bin 的权限,开了Rootless机制的Mac无法获取/usr/bin的权限

我们可以换个思路

第一步,打开Terminal,输入mkdir ~/bin,在当前用户根目录下创建一个bin目录;

命令: mkdir ~/bin

第二步,把class-dump给拷贝到这个目录里,并赋予其可执行权限;

命令一: mv /.../class-dump ~/bin (/.../class-dump是指的class-dump的完整路径)

命令二: chmod +x ~/bin/class-dump

第三步,打开~/.bash_profile文件,配置环境变量

命令一: vi ~/.bash_profile

命令二: 按 i 键进入编辑模式,写入下面一行代码, export PATH=$HOME/bin/:$PATH 按ESC然后输入冒号(shift+;),然后输入wq,退出即可。

第四步,在Terminal中执行source命令

命令:source ~/.bash_profile

完成以上步骤,在terminal中执行class-dump实验一下,应该就可以了。

解析方法

class-dump -H XXX.app -o 接受地址

解析结果

AF-Demo :基本可以解析出对应的头文件,没有声明的方法也被dump出来了。

原码: GlobalTimelineViewController.h

@interface GlobalTimelineViewController : UITableViewController

@end

解析出来的 GlobalTimelineViewController.h

#import "UITableViewController.h"

@class NSArray;

@interface GlobalTimelineViewController : UITableViewController

{

NSArray *_posts;

}

@property(retain, nonatomic) NSArray *posts; // @synthesize posts=_posts;

- (void).cxx_destruct;

- (void)tableView:(id)arg1 didSelectRowAtIndexPath:(id)arg2;

- (double)tableView:(id)arg1 heightForRowAtIndexPath:(id)arg2;

- (id)tableView:(id)arg1 cellForRowAtIndexPath:(id)arg2;

- (long long)tableView:(id)arg1 numberOfRowsInSection:(long long)arg2;

- (void)viewDidLoad;

- (void)reload:(id)arg1;

@end

Swift-Demo: 无法解析 class-dump是利用Object-C语言的runtime特性

Wechat: 无法解析,原因和前面hpooer一样,因为wechat是appstore的包,是加过壳的

2.Hopper逆向

超级强大的反编译软件,不仅可以把机器码解析成汇编,还能解析出相似与Objc的伪代码。

下载Hopper Disassembler v4:安装文件

这里测试了三个包:

AF-Demo(本地打包,OC项目),

Swift-Demo(本地打包,Swift项目),

微信(Appstore包)

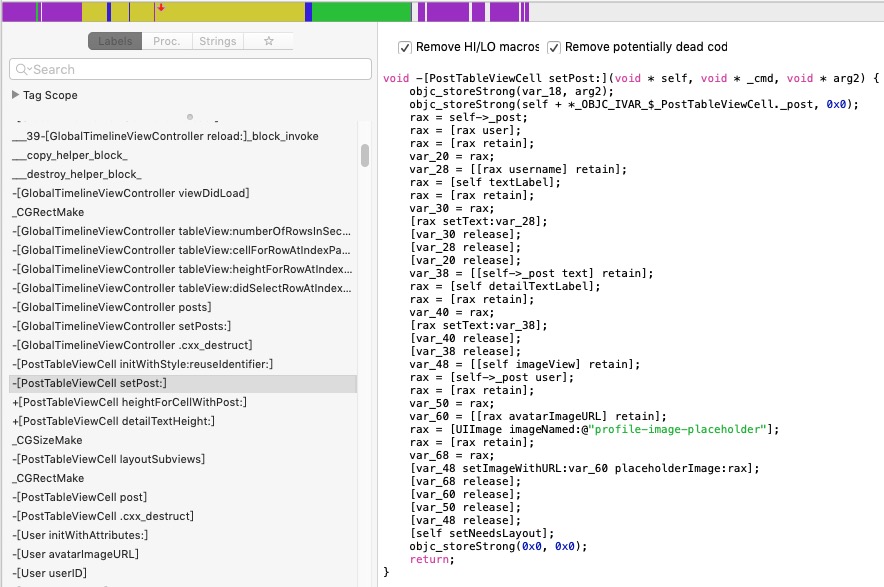

AF-Demo

基本可以看到类名、方法名、属性、方法实现的伪代码

我们用终端检查一遍:

otool -l Downloads/reversePack/SwiftDemo | grep cryptid

//结果: 1表示加密,0表示未加密

cryptid 0

解析结果

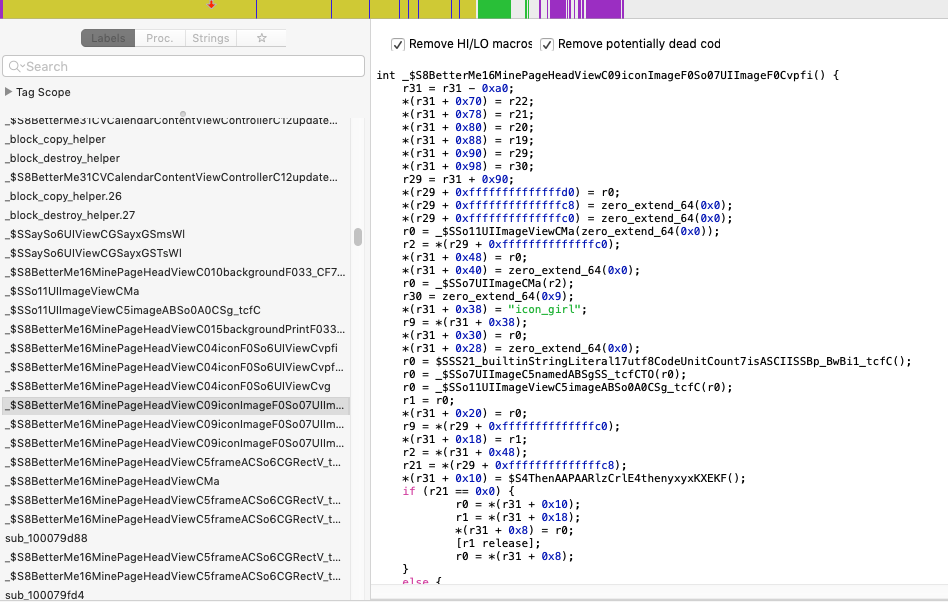

Swift-Demo

可以看到部分类名、方法名、属性等,方法实现解析的不完整

我们用终端检查一遍:

otool -l Downloads/reversePack/SwiftDemo | grep cryptid

//结果: 1表示加密,0表示未加密

cryptid 0

hpooer结果

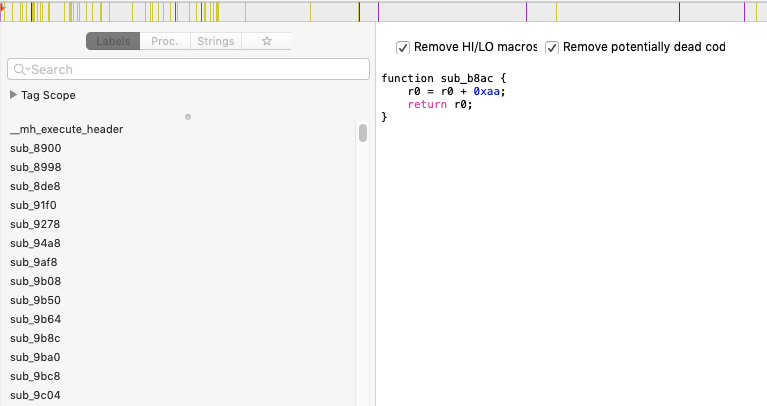

Appstore-微信

基本没有什么有用的信息,AppStore的ipa是加过壳的

我们用终端检查一遍:

otool -l Downloads/reversePack/WeChat | grep cryptid

//结果: 1表示加密,0表示未加密

cryptid 1

cryptid 1

hpooer结果

3.Dumpdecrypted 砸壳

设备:iphone5 10.3.3、mac电脑、wifi

砸壳工具: 下载地址

iphone越狱

越狱: 百度一下 很简单

务必在Cydia中安装 cycript、adv-cmds 、pstree

砸壳工具安装

不同的越狱设备有不同的架构

下载好了后 cd 到目录下,执行下面命令

make

`xcrun --sdk iphoneos --find gcc` -Os -Wimplicit -isysroot `xcrun --sdk iphoneos --show-sdk-path` -F`xcrun --sdk iphoneos --show-sdk-path`/System/Library/Frameworks -F`xcrun --sdk iphoneos --show-sdk-path`/System/Library/PrivateFrameworks -arch armv7 -arch armv7s -arch arm64 -dynamiclib -o dumpdecrypted.dylib dumpdecrypted.o

`xcrun --sdk iphoneos --find gcc` -Os -Wimplicit -isysroot `xcrun --sdk iphoneos --show-sdk-path` -F`xcrun --sdk iphoneos --show-sdk-path`/System/Library/Frameworks -F`xcrun --sdk iphoneos --show-sdk-path`/System/Library/PrivateFrameworks -arch armv7 -arch armv7s -arch arm64 -c -o dumpdecrypted.o dumpdecrypted.c

可能报错:

dyld: could not load inserted library ‘dumpdecrypted.dylib’ because no suitable image found. Did find: dumpdecrypted.dylib: required code signature missing for ‘dumpdecrypted.dylib’

解决办法:

//dumpdecrypted 需要签名

## 列出可签名证书

security find-identity -v -p codesigning

## 为dumpecrypted.dylib签名

codesign --force --verify --verbose --sign "iPhone Developer: xxx xxxx (xxxxxxxxxx)" dumpdecrypted.dylib

连接越狱手机

1、mac端 brew 安装 usbmuxd

brew install usbmuxd

2、将手机端的22号端口映射到本地的2222号端口,用usbmuxd自带iproxy

sudo iproxy 2222 22

3、连接

1、数据线连接方式

ssh root@localhost -p 2222

2、wifi连接方式 (iphone上的ip地址)

ssh root@192.168.xx.xx -p 2222

ip地址记得换成你自己的ip

输入密码 默认alpine 修改密码 请输入passwd

连接不上的问题?

10.3.3越狱后 ssh 连接不上的问题,

1.cydia卸载OpenSSL 和 Openssh

2.添加源 : http://cydia.ichitaso.com/test

3.在cydia搜索页面搜索Dropbear并安装

4.重新安装OpenSSL (Openssh就不用了,装不装都无所谓)

5.重启设备

6.最后电脑上执行ssh root@ip -p 2222 就可以了连上了 (默认密码alpine)

获取当前的进程

ps -e

如下就是正在运行的WeChat

PID TTY TIME CMD

680 ?? 0:01.76 /var/containers/Bundle/Application/0B9C2D83-D6BA-4D24-B624-5AEB733DAE9D/WeChat.app/WeChat

cycript进入(钩入)该应用程序

确保手机已经下载了cycript工具 使用命令cycript 进程id (进程id就是上面获取到的PID)如:

cycript -p 680

可以使用control+d 或者 输入exit(0)命令 退出cycript

cycript获取沙盒路径

yang:~ root# cycript -p 680

cy# NSHomeDirectory()

@"/var/mobile/Containers/Data/Application/6AFE1710-57C2-42CC-84FB-73B9A96C605A"

cy# [NSHomeDirectory() stringByAppendingString:@"/Documents"]

@"/var/mobile/Containers/Data/Application/6AFE1710-57C2-42CC-84FB-73B9A96C605A/Documents"

将砸壳工具拷贝到沙盒路径下

新打开一个终端窗口 把dumpdecrypted.dylib 拷贝进去沙盒路径路径 Documents或者tmp目录都可以,如果Documents砸壳会有问题,可以拷贝到tmp目录

1、数据线连接

scp -p 2222 Mac中dumpdecrypted.dylib的路径 root@localhost:沙盒路径路径

2、wifi连接

scp Mac中dumpdecrypted.dylib的路径 root@越狱机ip地址:沙盒路径路径

如下:

scp -p 2222 /Users/yang/Downloads/reversePack/dumpdecrypted-master/dumpdecrypted.dylib root@192.168.0.146:/var/mobile/Containers/Data/Application/6AFE1710-57C2-42CC-84FB-73B9A96C605A/Documents

输入默认密码 alpine

开始砸壳

cd到该沙盒路径下(也就是我们前面获取到的微信的沙盒目录) 指定一个环境变量,这个环境变量会去加载指定目录下的文件 ,这个文件地址使用我 ps -e 获取出来的wechat地址。

格式如下:

DYLD_INSERT_LIBRARIES=dumpdecrypted.dylib 可执行文件的路径(即之前获取到的Bundle路径)

运行后 就会开始解密 解密文件会放到同级目录 可以ls查看是否有.decrypted这个解密文件 有的话 则为解密成功

如下:

DYLD_INSERT_LIBRARIES=dumpdecrypted.dylib /var/containers/Bundle/Application/0B9C2D83-D6BA-4D24-B624-5AEB733DAE9D/WeChat.app/WeChat

WeChat.decrypted 文件会生成在当前目录

将解密文件拷贝到Mac上

新开终端 将越狱机内的解密文件拷贝到Mac上

1、usb连接

scp -p 2222 root@localhost:沙盒中解密文件路径 Mac指定路径

2、wifi连接

scp root@越狱机ip地址:沙盒中解密文件路径 Mac指定路径

class-dump 解密

class-dump --arch armv7 WeChat.decrypted -H -o /Users/yang/Downloads/reversePack/dumpdecrypted-master/wechat

class-dump会还原出所有的.h文件 如下是部分文件

摘取内容如下:

//

// Generated by class-dump 3.5 (64 bit).

//

// class-dump is Copyright (C) 1997-1998, 2000-2001, 2004-2013 by Steve Nygard.

//

#import "NSObject.h"

#import "UIAlertViewDelegate.h"

@class NSString;

@interface WXGClearCache : NSObject <UIAlertViewDelegate>

{

unsigned long _cacheMask;

}

+ (id)sharedInstance;

@property(nonatomic) unsigned long cacheMask; // @synthesize cacheMask=_cacheMask;

- (void)alertView:(id)arg1 clickedButtonAtIndex:(int)arg2;

- (void)parseFileInformationsWithXml:(id)arg1;

// Remaining properties

@property(readonly, copy) NSString *debugDescription;

@property(readonly, copy) NSString *description;

@property(readonly) unsigned int hash;

@property(readonly) Class superclass;

@end

根据逆向来看安全

了解了逆向知识,我们就有意识去理解如何反逆向、反调试

代码逻辑混淆

classdump

字符串加密

反逆向、反调试

防止二次打包

http://www.blogjava.net/freeman1984/archive/2012/07/24/383817.html

http://blog.jobbole.com/author/yiyaaixuexi/

iOS应用安全机制

keychain

http://www.jianshu.com/p/3afc39f6b9a8

http://blog.csdn.net/ibcker/article/details/24839143

http://www.cocoachina.com/ios/20161129/18215.html

在开启 keychain的时候,生成的entitlements默认生成了一个item,填写的是当前app的bundleID,但其实应该是TeamID,前面还有前缀:AppIdentifierPrefix

例如: 98XXXXXXAXTT.com.yang.OCDemoTwo

默认写入的keychain在entitlements的第一项,加入有一部分内容你不希望分享给兄弟app,那么就可以单独设立一个share的group专门用于分享内容

entitlements 中写入的item只要共享数据的app填写相同即可,不需要特殊,

如果在默认情况下,app默认是存在当前teamID这个名字的group下面,所以如果两个App希望全部共享对方的keychain内容,则只需要把两个app的teamID 都填入keychain groups即可。

正常情况下我们会开启独立分享组:

第一项item为自己的teamID,第二项为我们需要共享的keychain组组名

当我们需要分享时,把内容指定存入分享组内,不需要分享时默认存放即可

keychain 维持唯一UUID

keychain 存放在哪?

codesign

[self haveBundleIdentifier];//获取BundleIdentifier

[self haveappidentifierprefix];//获取appidentifierprefix

[self haveBundleExecutable];//获取项目名称

- (void)haveBundleExecutable{

- (void)haveappidentifierprefix{

NSString * prefix = [self bundleSeedID];

NSLog(@"prefix-->%@",prefix);

}

- (NSString *)bundleSeedID {

NSDictionary *query = [NSDictionary dictionaryWithObjectsAndKeys:

kSecClassGenericPassword, kSecClass,

@"bundleSeedID", kSecAttrAccount,

@"", kSecAttrService,

(id)kCFBooleanTrue, kSecReturnAttributes,

nil];

CFDictionaryRef result = nil;

OSStatus status = SecItemCopyMatching((CFDictionaryRef)query, (CFTypeRef *)&result);

if (status == errSecItemNotFound)

status = SecItemAdd((CFDictionaryRef)query, (CFTypeRef *)&result);

if (status != errSecSuccess)

return nil;

NSString *accessGroup = [(__bridge NSDictionary *)result objectForKey:kSecAttrAccessGroup];

NSArray *components = [accessGroup componentsSeparatedByString:@"."];

NSString *bundleSeedID = [[components objectEnumerator] nextObject];

CFRelease(result);

return bundleSeedID;

}

- (void)haveBundleIdentifier{

NSString * identifier = [[NSBundle mainBundle]bundleIdentifier];

NSLog(@"identifier--->%@",identifier);

}

- (void)haveBundleExecutable{

NSString *executableFile = [[[NSBundle mainBundle] infoDictionary] objectForKey:(NSString *)kCFBundleExecutableKey]; //获取项目名称

NSLog(@"executableFile-->%@",executableFile);

NSString *version = [[[NSBundle mainBundle] infoDictionary] objectForKey:(NSString *)kCFBundleVersionKey]; //获取项目版本号

NSDictionary *infoDictionary = [[NSBundle mainBundle] infoDictionary];

NSLog(@"infoDictionary-->%@",infoDictionary);

// app名称

NSString *app_Name = [infoDictionary objectForKey:@"CFBundleDisplayName"];

// app版本

NSString *app_Version = [infoDictionary objectForKey:@"CFBundleShortVersionString"];

// app build版本

NSString *app_build = [infoDictionary objectForKey:@"CFBundleVersion"];

}

https://www.apple.com/business/docs/iOS_Security_Guide.pdf

http://blog.csdn.net/ibcker/article/details/24839143